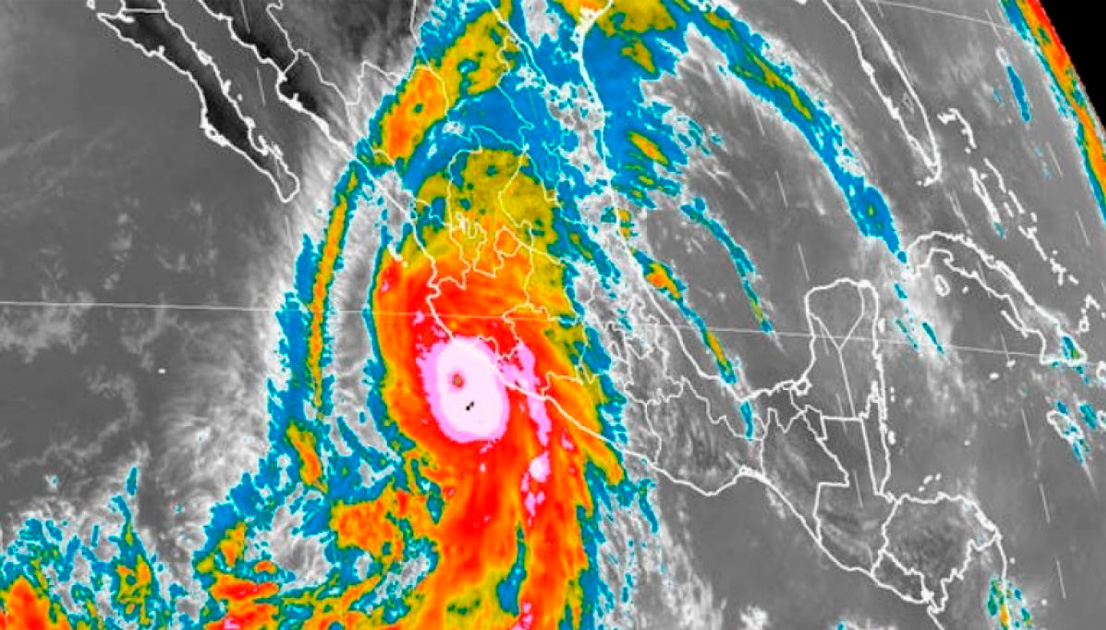

El jueves 22 de octubre de 2015, en el Oceáno Pacífico, un grupo de tormentas eléctricas convergieron y en muy breve tiempo integraron la tormenta tropical que vertiginosamente adquirió potencia hasta convertirse en el huracán Patricia de categoría 5, la máxima de la escala Saffir Simpson con vientos de hasta 330 km por hora. Todo esto a sólo 360 km de las costas de Jalisco y Colima.

Meteoros de menor intensidad como Gilberto en 1988, Wilma, Katrina, ambos en 2005 y Sandy en 2012 provocaron en su momento pérdidas masivas a numerosas empresas, la destrucción de vías de acceso y el cierre por días enteros de líneas de comunicación. Aunque muchos negocios pudieron evitar pérdidas humanas o de instalaciones físicas, las horas sin operaciones y el cierre del acceso a sus datos afectaron irremediablemente su viabilidad. Pedidos que no pudieron ser cubiertos, proveedores con perjuicios por operaciones truncas, inventarios desarticulados, listas de clientes comprometidas, sin contar las horas de trabajo para el restablecimiento de las actividades: estragos incalculables que difícilmente un seguro podrá compensar.

Un desenlace afortunado permitió que Patricia, con su oleaje de hasta diez metros de altura, impactara tierra la tarde del viernes 23 en una región costera poco habitada de Jalisco para luego disiparse de manera casi tan abrupta como en la que había surgido. Hubo más de 50 mil afectados, con carreteras y construcciones dañadas, pero su efecto resultó notablemente menor al que habría provocado de haberse presentado en las proximidades de alguna ciudad importante.

Las cuatro amenazas

Tras esta llamada de atención, los responsables de tecnología de muchas empresas tendrán que preguntarse qué tan preparados están para enfrentar amenazas como ésta. ¿Cuál es el riesgo? ¿De qué magnitud serían los daños? Para hacer con responsabilidad este ejercicio, hace falta también plantear estas preguntas: “¿Qué otros riesgos pueden presentarse?”, “¿cómo afectarían los datos y la continuidad del negocio?”. A continuación, una lista de las cuatro principales amenazas contra la integridad informática de una empresa.

- Desastre natural

Como los huracanes, también los terremotos o los incendios pueden afectar la infraestructura de las empresas, dañar los centros de cómputo y cortar las redes de voz y datos. La interrupción o la inestabilidad en el suministro eléctrico puede también generar consecuencias graves. Ante un impacto de gran magnitud, muchas empresas podrían no mantener la integridad de sus equipos; sin embargo, existen medidas que pueden permitir restaurar la operatividad del negocio.

- Daño accidental a los datos

Las actividades cotidianas de operación, actualización, mantenimiento y expansión de los sistemas de una empresa siempre pueden ser la fuente de una afectación, la cual puede ser de magnitud moderada o considerable. Las operaciones de riesgo pueden ser mitigadas, pero es imposible que una empresa en expansión o en un entorno dinámico (como lo son casi todos) no enfrente con regularidad la necesidad de ajustar su entorno informático. Una encuesta reportó que en 2014 el 36 por ciento de los incidentes de seguridad informática en las empresas de diez países encuestados fueron el resultado de errores inadvertidos de sus empleados.

- Intrusión maliciosa

Los delitos que acechan las debilidades informáticas de las empresas son un signo del mundo contemporáneo. Existen ladrones que, mediante el acceso electrónico, buscan sustraer de la empresa capitales, si no es que detectar oportunidades para apropiarse de sus bienes. Por otra parte, la información de las empresas es en sí misma un botín codiciado: hay rivales desleales que utilizarán medios ilegales para acceder a listas de clientes o a los planes de distribución. Los datos personales manejados por los negocios se han convertido uno de los botines más codiciados: de manera específica, los datos relacionados con la atención médica se han convertido en el objetivo predilecto de los criminales informáticos, al grado que los casos de robo de información médica se han incrementado en un 125% de 2010 a 2015.

Otro objetivo común es el consumo de recursos de cómputo: un intruso puede instalar software malicioso (conocido como malware) que le permite utilizar, de manera remota y a escondidas, los recursos de cómputo de la empresa para sus propios fines, los cuales pueden incluir delitos graves.

- Vulnerabilidades

Hace falta muy poca experiencia en el manejo de tecnologías de la comunicación para saber que los principales sistemas operativos y aplicaciones siempre padecen de deficiencias que representan puntos débiles en la seguridad de las empresas; en consecuencia, las empresas no esperan productos perfectos de sus proveedores, sino que éstos distribuyan eficazmente actualizaciones y refuerzos que permitan cubrir los puntos débiles antes de que éstos sean aprovechados por algún intruso. El panorama no es totalmente tranquilizador, porque no sólo el número de vulnerabilidades constantemente crece, además hay perpetradores que lanzan ataques rutinarios contra las empresas en busca de vulnerabilidades ya conocidas pero que podrían haber quedado desatendidas.

¿Qué hacer?

Las empresas necesitan tomar medidas para prevenir las posibles catástrofes y para mitigar sus posibles efectos. Por una parte, requieren desarrollar una cultura de la seguridad que involucre a todas las personas que de algún modo estén relacionadas con la información sensible; por otro lado, la recuperación de las actividades tras un desastre debe quedar garantizada mediante medidas como el desarrollo de un plan para recuperación de desastre (DRP). Actualmente las empresas pueden certificar sus procedimientos dentro de las normas ISO 31000, que obligan a las empresas a adoptar políticas responsables ante los riesgos y programas eficientes de recuperación en caso de desastre. Del mismo modo, también es posible exigir el cumplimiento de ISO 31000 a los proveedores, colaboradores y asociados.

Las siguientes preguntas ayudarán a tu empresa a valorar el grado en que ésta es vulnerable ante posibles riesgos:

- ¿Cuentas con una lista de los riesgos más importantes que puede enfrentar tu empresa?

- ¿Has valorado las pérdidas que podría tener tu empresa ante los escenarios de riesgo que afectan tu empresa?

- ¿Has valorado el coste que puede tener una suspensión masiva de operaciones?

- ¿Cuentas con un plan de recuperación de desastre (DRP)?

- ¿Cuáles son las actividades que te permiten mantener involucrados a los empleados de tu empresa en las medidas de seguridad?

- ¿Has identificado las medidas que permitirían a tu empresa restablecer actividades tras un desastre?