La barrera

El cortafuegos, en inglés firewall, es un componente fundamental del cómputo corporativo, indispensable para la seguridad de las redes empresariales; la primera defensa que impide el acceso de virus y otros peligros de internet. El origen de esta palabra se refiere a una barrera que impedía que los incendios se extendieran entre las parcelas en el campo o entre los edificios en las ciudades. Del mismo modo, el firewall es una barrera que mantiene la red interna a salvo de las amenazas que circulan fuera de esta defensa.

Los equipos de la empresa están sometidos a inspecciones y controles rutinarios, de modo que las operaciones pueden realizarse en un entorno seguro y confiable. En cambio, Internet es una red abierta, sin regulaciones ni controles, donde las amenazas y los ataques deliberados contra las empresas abundan. El firewall es un dispositivo que se interpone entre esa periferia no confiable y las actividades de la compañía: su software filtra los datos entrantes y salientes a la caza de posibles amenazas informáticas y con la intención de interceptar cualquier operación no autorizada.

Control por puertos y métodos adicionales

Los firewalls tradicionales construyen su barrera protectora mediante la inspección de los puertos (o inspección de paquetes) a través de los cuales los equipos internos intercambian información con el exterior; el firewall examina los paquetes de datos (los bloques en que se divide la información para su intercambio en la red) y los puertos con los que esos paquetes están asociados. Este examen es relativamente sencillo: el firewall lee el encabezado de cada paquete IP para determinar el protocolo de su aplicación —como sería SMTP con el puerto 25 o HTTP y el puerto 80—. De este modo, con las direcciones IP de origen y destino y la información de los puertos TCP/UDP, el firewall determina si puede permitir el acceso de un paquete a la red interna o su paso entre dos segmentos de dicha red con una simple respuesta de “permitido” o “rechazado”.

A este mecanismo se suman otros procedimientos más complejos como la inspección stateful, en la cual se crean reglas dinámicas que, por ejemplo, permiten a una computadora de la red controlada originar una sesión con una computadora o un servidor externo; de este modo, cuando un empleado, desde el equipo de su escritorio, solicita a un buscador de la red una búsqueda, el firewall sabe, antes que la página con los resultados sea recibida, que ésta se generó como respuesta a una petición generada desde el interior. Otra herramienta más es la deep packet inspection (DPI, inspección profunda), que examina el contenido de los paquetes para determinar el tipo de información que contienen; de este modo el firewall puede identificar, por ejemplo, que un empleado tiene abierta una sesión en Facebook y si en ella sólo se está navegando, o en un juego, un chat o una videoconferencia. También se han incorporado otras funciones como la prevención y la detección antintrusos (IDS/IPS), filtros de URL, proxis, redes virtuales (VPN) o la protección contra fuga de datos (DLP), las cuales implican la incorporación de nuevos dispositivos —a veces de considerable complejidad— a su firewall o el uso de un sistema de gestión unificada de amenazas (UTM por sus siglas en inglés), que es un dispositivo que concentra varias máquinas internas que ejecutan esas funciones.

La necesidad de un modelo nuevo

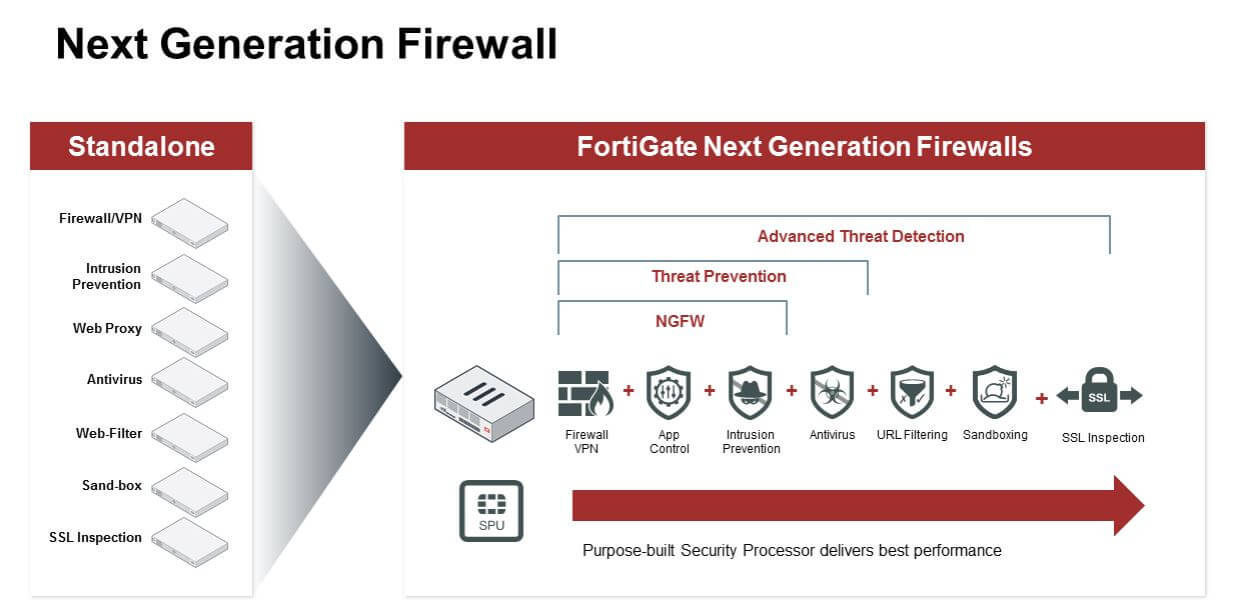

La protección basada en puertos, con todas sus variantes y sus complementos, fue una respuesta sencilla e ingeniosa a los usos y las aplicaciones que se utilizaron durante varias décadas en internet; sin embargo, actualmente apenas puede mantener el paso con las aplicaciones de generaciones más recientes que incorporan técnicas de accesibilidad (puertos no estandarizados, port-hopping y tunneling) para evadir los cortafuegos tradicionales. Algunas de estas aplicaciones corresponden a juegos y aplicaciones de intercambio de archivos, pero otras emplean estas técnicas evasivas para ejecutar actividades importantes para la productividad de la organización. Además, algunas soluciones recientes basadas en este principio crean, por su cuenta, nuevos problemas; por ejemplo, las UTM requieren que cada paquete sea examinado varias veces antes de asignarle una destinación en la red, un proceso que afecta la velocidad y la estabilidad del flujo de datos.

Los firewall next generation

Para responder a los nuevos retos se ha desarrollado una generación nueva de cortafuegos (conocidos como los next generation firewalls, o NGFW), basada en un nuevo enfoque de la seguridad. Su novedad principal es que la inspección de estos cortafuegos está vinculada a la aplicación a la que corresponden los datos, de modo que puede aplicar políticas diferenciadas al tráfico que recibe. Éstas son algunas de sus prestaciones principales:

• Técnicas de DPI (inspección profunda) que permiten identificar en los paquetes anomalías o malware ya conocido con una sola inspección.

• Aprendizaje: los NGFW pueden utilizar la información recabada durante la inspección para mejorar su desempeño futuro.

• Respuesta flexible. El firewall clásico sólo podía producir dos respuestas: permitir o negar el acceso, mientras que los cortafuegos next generation permiten una gestión más completa del tráfico.

• Identifica las aplicaciones sin importar los puertos, los protocolos, el encriptado SSL o las técnicas evasivas que éstas pueden emplear.

• Ofrece visibilidad de la actividad del firewall.

• Permite control granular (a detalle) de las actividades de la red.

• Identifica con precisión las actividades de los usuarios.

¿Qué sigue?

Las siguientes preguntas permiten evaluar el firewall actual de la empresa e identificar posibles necesidades:

• ¿El firewall actual utiliza un sistema basado en la inspección de puertos?

• ¿Es posible reconocer las actividades de aplicaciones que utilizan encriptado SSL antes de que ingresen a la red interna?

• ¿El firewall actual frena con frecuencia el flujo de datos?

• ¿Es posible establecer controles de flujo basados en políticas de acceso?